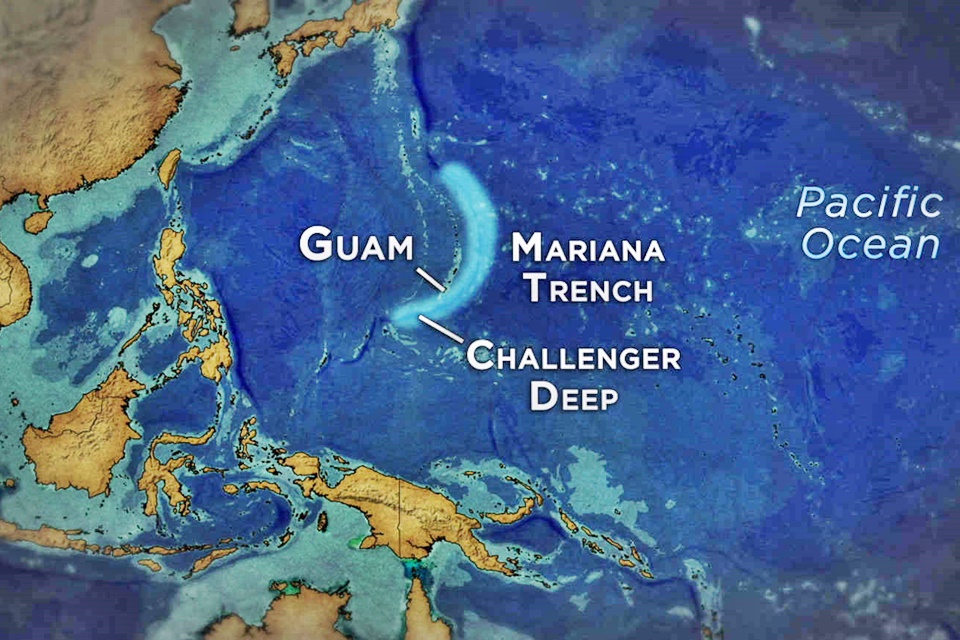

Oggi ce ne andiamo a fare una bella passeggiata negli abissi, cercando di conoscere un po’ più da vicino quella che è la più grande depressione oceanica al mondo, il punto più profondo della terra che l’uomo abbia mai conosciuto: la Fossa delle Marianne. Ci troviamo al largo di Giappone, Filippine e Nuova Guinea, in una zona dove si incontrano due placche tettoniche, quella del Pacifico, e quella delle Filippine, un punto tra l’altro ricco di vulcani sommersi ed impressionanti dirupi che si perdono nel blu.

A quei tempi, non potendo ancora contare su attrezzature e macchinari come quelli che oggi la tecnologia mette a disposizione, gli studi oceanografici avevano appena gettato le basi per cercare di comporre una sorta di mappatura dei fondali marini, e fu grazie alla spedizione Challenger che si iniziarono a formulare i primi dati in merito. Tale spedizione fu effettuata dalla corvetta Challenger, che nel periodo di 4 anni che va dal 1872 al 1876 circumnavigò il globo terrestre per circa 70.000 miglia, immagazzinando ed elaborando i dati che venivano raccolti durante la navigazione.